Ao longo do ano passado, muitos acordos de ‘franquia’ e novas parcerias surgiram no setor de Ransomware-as-a-Service (RaaS).

O RaaS tornou-se indiscutivelmente uma das ameaças mais prolíficas e perigosas à segurança corporativa atualmente. Os cibercriminosos descobriram que podem lucrar muito com o aluguel de suas criações de ransomware, e especialmente se for usado contra grandes empresas capazes de pagar altos pagamentos de ‘resgate’ para que seus dados sejam descriptografados após uma infecção bem-sucedida. Além disso, o setor evoluiu nos últimos anos para incluir também outras funções – desenvolvedores de malware, falantes nativos de um idioma capaz de gerenciar negociações e agentes de acesso inicial que oferecem acesso à rede a um sistema de destino, acelerando assim as operações de RaaS .

Sites de vazamento também são comuns. Quando um grupo de ransomware ataca uma vítima, eles podem roubar informações corporativas confidenciais antes de criptografar os sistemas. Os cibercriminosos ameaçarão publicar esses dados, a menos que um pagamento seja feito.

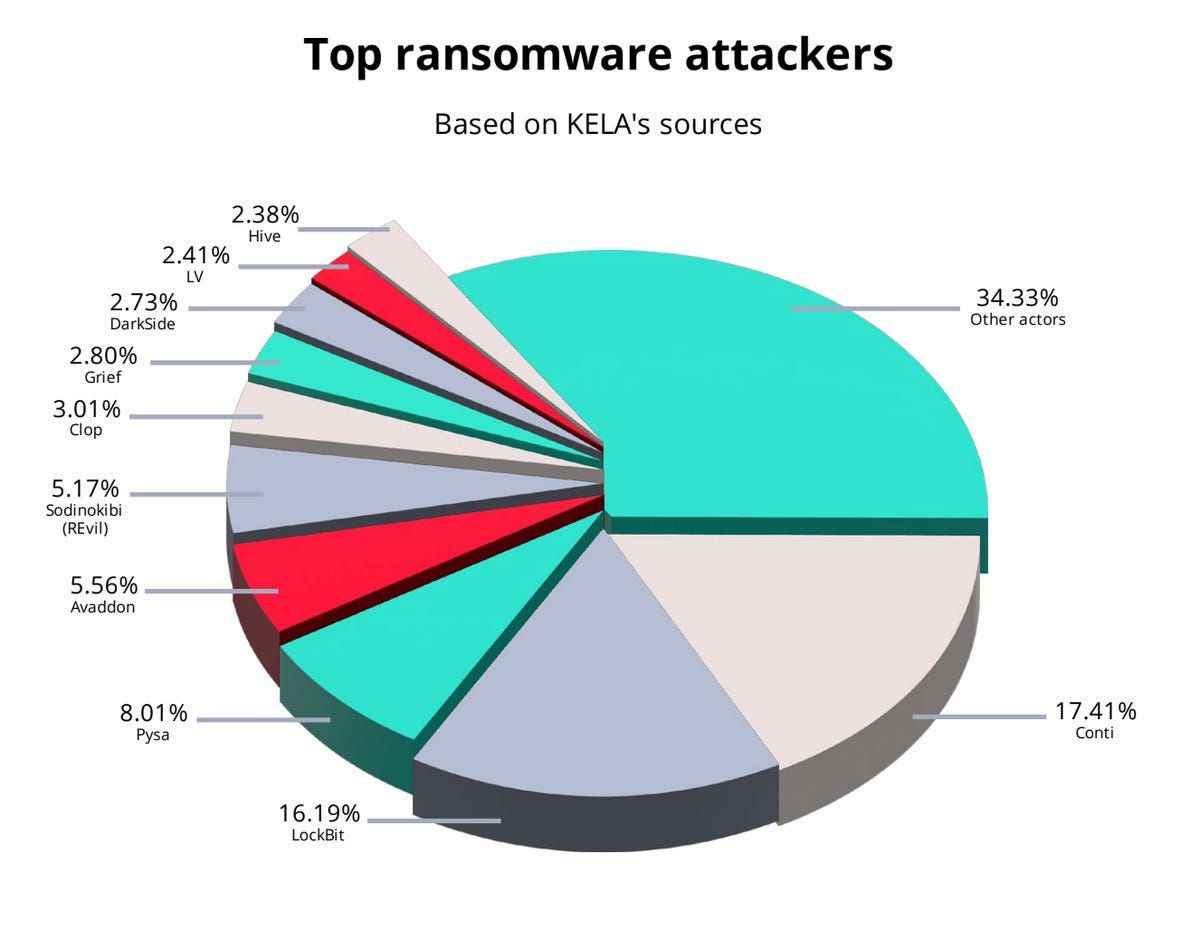

Na sexta-feira, a KELA publicou um relatório sobre as tendências e movimentos gerais dos operadores de ransomware em 2021. A empresa de segurança cibernética diz que o número de grandes organizações rastreadas como vítimas de ransomware aumentou de 1.460 para 2.860, com muitas aparecendo em sites de vazamento de ransomware e plataformas de negociação.

No total, 65% dos sites de vazamento monitorados no ano passado foram gerenciados por novos grupos. A maioria das metas são baseadas em países desenvolvidos, incluindo EUA, Canadá, Alemanha, Austrália, Japão e França.

Manufatura, empresas industriais, serviços profissionais, tecnologia, engenharia e varejo estão entre os setores que correm maior risco de serem alvo de operadores de ransomware.

No entanto, uma vez que uma empresa foi violada, isso não significa que a dor de cabeça de segurança esteja restrita a apenas um incidente.

Como exemplo, o Party Rental apareceu no site de vazamento de Avaddon em fevereiro de 2021, e Conti supostamente reivindicou a mesma vítima em setembro. Ambos os grupos compartilharam dados pertencentes à empresa. Amey também apareceu no domínio de Mount Locker e depois no de Clop.

De acordo com a KELA, cerca de 40 organizações comprometidas em 2020 foram atingidas por um grupo de ransomware separado no ano passado e “é possível que os grupos tenham usado o mesmo vetor de acesso inicial”.

“Operadores de sites de vazamento de dados, como Marketo e Snatch, frequentemente reivindicavam as mesmas vítimas que muitos grupos de ransomware (Conti, Ragnar Locker e outros), sugerindo uma possível colaboração”, diz o relatório.

Mais de 1.300 listagens de acesso foram postadas no submundo por pelo menos 300 IABs em 2021. LockBit, Avaddon, DarkSide, Conti e BlackByte estão entre os operadores de ransomware de língua russa que frequentemente compram acesso.

Embora algumas invasões possam ser coincidência, parece que estão surgindo negócios de “franquia”. A Trend Micro conectou anteriormente os pontos entre o Astro Team e o Xing Team, ambos autorizados a usar o ransomware Mount Locker sob suas próprias marcas.

O mesmo malware estava em uso, enquanto cada grupo de cibercriminosos mantinha seus próprios blogs e nomes. Algumas das vítimas foram duplicadas nas divulgações do Astro/Xing Team e do Mount Locker. Além disso, 14 organizações de vítimas foram publicadas nos blogs Quantum, Marketo e Snatch em 2021.

Divulgação: zdnet.com